حداقل کنترل های حساس امنیت شبکه، که یک سازمان باید پیاده سازی کرده باشد:

این سری از مقالات برداشت های آزاد و جمع و جور شده و یا گاهی گسترده تر شده من از SANS 566 هست، نکات جالبی مخصوصا از نظر فلسفی از این دوره یاد گرفتم، توصیه میکنم این دوره رو یک نگاهی بهش داشته باشید. حملات سایبری هر روز گسترده تر و پیچیده تر میشند! پس پیاده سازی پدافند هم در برابر اونها هر روزه سخت تر و با چالش های جدی تری همراه خواهد بود.

- سازمان ها و شرکت های دولتی و خصوصی هر روزه در حال حمله و تسخیر (Compromised)هستند

- کارهایی که ما امروزه برای محافظت از سیستم میکنیم اکثرا کار نمیکنند!

- حملات پیچیده ثابت کرده اند که روش های پیاده سازی سنتی امنیت جواب گو نیستند

- ما باید برای پیاده ازی امنیت در سازمان اولویت بندی داشته باشیم و کسی این اولویت های واقعی را برای سازمان مشخص کند

هدف از کنترل های امنیتی بحرانی:

کسانی که تهدیدات و حملات را می شناسند به عنوان انجمن ارزیابی ریسک (Community risk assessment) به گروه حفاظت سیستم برای دفاع از سیستم کمک کنند.

در حال حاضر مدیران ارشد اطلاعات و مدیران ارشد امنیت اطلاعات به این نتیجه رسیده اند، که از آنجایی که سازمان ها منابع نامحدود چه از نظر مالی و چه از نظر نیروی انسانی ندارند، برای رسیدن به یک وضعیت معقول در امنیت اطلاعات باید یکسری اولویت ها را برای پیشگیری از نفوذ به سازمان انجام داد و این اقدامات و اولویت ها را باید از طریق مکانیزم های خودکار (automated) به صورت مداوم تحت مدیریت درآید.

در این مستند به ۲۰ کنترل که قطعا باید در سازمان وجود داشته باشد تا آنها را در برابر حملات شناخته شده فعلی و یا حملاتی که در آینده انتظار آن وجود دارد، به طور موثر محافظت نماید پرداخته می شود. از این ۲۰ کنترل، ۱۵ کنترل قابلیت خودکار سازی و پایش دائمی را دارا بوده و ۵ کنترل با اینکه ضروری هستند قابلیت خودکار سازی و یا پایش دائمی را ندارند.

از سال ۲۰۰۰ سازمان FBI در حال انتشار گزارش های سالانه از تحقیقات خود در مورد جرائم سایبری می باشد، همانطور که ملاحظه میکنید میزان این جرایم به طور پیوسته و با شیب زیاد در حال افزایش است، هرچند اکثر افراد اعتقاد دارند این آمار شامل اکثریت آمار نبوده و بسیاری از این آمار ها به دلایل مختلف اعلام نمیشود.

اگر بخواهید میتوانید به سایت PrivacyRights.org مراجعه کرده و نمونه هایی از رخنه اطلاعات را که هر روزه شاهد آن هستیم ببینید، برای نمونه چند رخنه آخر که در این سایت آورده شده را می آوریم، این سایت به صورت هفتگی بروزرسانی می شود. این لینک هم اطلاعات گسترده تری به شما می دهد.

- MindBody – FitMetrix (113 million)

- BioMarin Pharmaceutical Inc (500)

- Envision Healthcare Corporation(500)

- Alphabet, Inc. – Google+(500000)

- Santa Clara, California (400000)

در زمان نوشتن این مستند در سال ۲۰۱۸ تعداد ۱٫۰۳ میلیارد رکورد از اطلاعات سازمان های مختلف لو رفته است.

اما مهاجمین چگونه کار خورد را شروع و به پایان می رسانند؟!

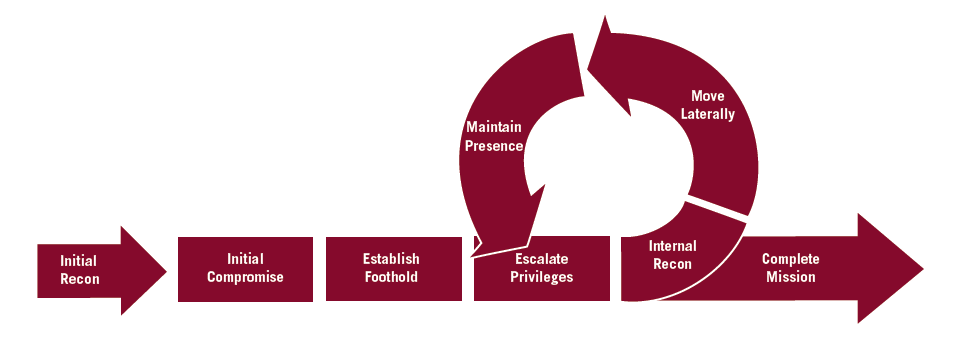

مدل چرخه حیات حملات:

سازمان ها و محققان زیادی سعی بر ارائه یک مدل کرده اند تا به کمک آن رفتار یک مهاجم برای سازمان قابل درک تر باشد. یکی از این مدل ها توسط Madiant که اکنون همان FireEye است منتشر شده که از اینجا در دسترس است. در مدل Madiant متوسط طول چرخه حیات یک حمله پیچیده و یا اختصاصی توضیح داده شده است، در این مدل ۸ مرحله به صورت عمومی توسط مهاجمین دنبال می شود:

- شناسایی اولیه

- رخنه اولیه

- ثابت کردن جای پا

- بالا بردن سطح دسترسی

- شناسایی داخلی

- حرکت به پهلو (منظور در شبکه و زدن بقیه دارایی های سازمان است)

- نگهداری حضور(دسترسی)

- اتمام ماموریت

انواع فعالیت ها در حملات کامپیوتری و دفاع متناظر با آنها:

این کنترل ها فقط به بیان نحوه جلوگیری از رخنه به سیستم ها نپرداخته و حتی به مکانیزم های شناسایی و جلوگیری از دسترسی مهاجم روی سیستم هایی که قبلا روی آنها رخنه انجام شده نیز بحث می کنند. این کنترل ها با hardening security و شناسایی ماشین های تسخیر شده (compromised) توسط مهاجمین و قطع دسترسی سیتم به C&C ها و رفع تهدیدات بلند مدت موجود در سازمان، فضا را برای مهاجمین تنگ می کند.

در این مستند ما در این باره صحبت می کنیم که چگونه کار را برای نفوذ اولیه سخت کنیم، چگونه از نفوذ آگاه شویم، اگر سیستمس قبلا تسخیر شده چگونه متوجه شویم، اگر از سیستمی برای دسترسی طولانی مدت به شبکه استفاده میشود چگونه آن را تشخیص دهیم و نهایتا چگونه از بروز خسارات و یا دزدیده شدن اطلاعات جلوگیری کنیم.

این را باید توجه داشته باشید که در این مستند ما قصد کمک به بهبود دفاع از سیستم در هر کدام از دایره های مشخص شده را داریم نه اینکه فقط به جلوگیری از نفوذ بپردازیم.

مکانیزم های دفاعی باید به حملات پرخطری که امروزه اتفاق می افتند توجه ویژه ای داشته باشد و آنهایی را که در آینده اتفاق می افتد پیش بینی کند، به عبارت دیگر مکانیزم های دفاعی که امروزه پیاده سازی میشوند باید بر اساس حملات واقعی باشند، نه بر اساس مثال ها یا حملات آکادمیک و تاکتیک های پیاده سازی شده در سازمان باید برای جلوگیری از موفقیت آمیز بودن این نوع حملات باشد.

از طرف دیگر این کنترل ها باید به صورت یک پارچه و در تمام سازمان پیاده سازی شوند، در غیر اینصورت هنوز ریسک نفوذ را در قسمت هایی از سازمان خواهیم داشت. مثال ای که میتوان زد این است که فکر کنید روی تمام در های یک خانه قفل زده ایم به جز یکی! خوب خوب است به هر حال خانه امن تر از قبل است اما! ریسک هنوز پابرجاست چون نقط ای از این خانه دری وجود دارد که قفل ندارد!

در سازمان هم باید این کنترل ها به صورت یک پارچه پیاده سازی گردند در غیر این صورت ما دری را برای نفوذ به سازمان باز گذاشته ایم.

نکات:

۱- که مکانیزم های دفاعی باید حتی المقدور به صورت خودکار کار ها را انجام دهند و به طور مدام و دوره ای بررسی شوند ، حتی در صورت امکان این بررسی ها هم باید به صورت خودکار انجام پذیرد.

۲- ریشه مشکلات باید حل شود تا ما قادر به تشخیص به موقع حملات باشیم.

این کنترل ها بر اساس امتیاز حملات داده شده توسط NSA اولویت بندی شده اند و به سه دسته تقسیم می شوند:

- System (Controls 1-10)

- Network(Controls 11-15)

- Application(Controls 16-20)

دلیل اصلی انتخاب این کنترل ها:

- هر کنترل یه یک حمله واقعی نگاشت شده است

- اگر حمله ای واقعی وجود نداشته باشد، پس قابل کنترل هم نیست

- Offense must inform defence

۲۰ کنترلی که در این سری مستند ها در باره آنها صحبت خواهیم کرد عبارتند از:(سعی میکنم به صورت منظم یکی یکی بنویسم و اینجا رو تکمیل کنم)

- Inventory of Authorized and Unauthorized Devices

- Inventory of Authorized and Unauthorized Software

- Secure Configurations for Hardware and Software

- Continuous Vulnerability Assessment and Remediation

- Controlled Use of Administrative Privileges

- Maintenance, Monitoring and Analysis of Audit Logs

- E-mail and Web Browser Protections

- Malware Defenses

- Limitation and Control of Network Ports

- Data Recovery Capability

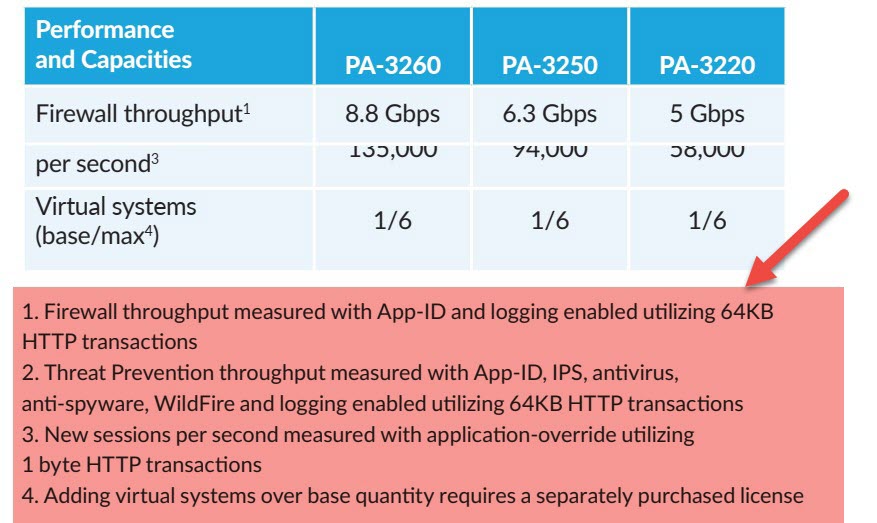

- Secure Configurations for Network Devices

- Boundary Defense

- Data Protection

- Controlled Access Based on the Need to Know

- Wireless Access Control

- Account Monitoring and Control

- Security Skills Assessment and Appropriate

- Training To Fill Gaps

- Application Software Security

- Incident Response and Management

- Penetration Tests and Red Team Exercises