ACL های مبتنی بر زمان – دسترسی به سازمان در زمان های خاص

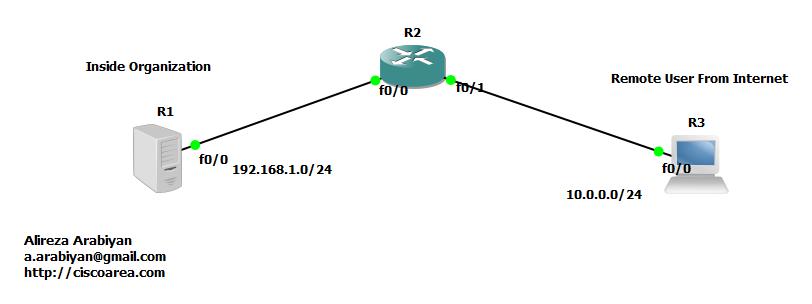

گاهی از اوقات نیاز است که ارتباط با سازمان , برای کاربران بیرونی را مهیا کنیم. به عنوان مثال شرکتی که کارمندان آن دارای شرایط دورکاری هستند. در نتیجه لازم است به آنها این امکان داده شود کا در ساعات کاری به سازمان وصل و بتوانند کارهای خود را انجام دهند. یا فرض بفرمایید یک نرم افزار خاص در سازمان ما وجود دارد که افراد در ساعات اداری به آن وصل و کارهای خود را انجام میدهند. و بعد از ساعات اداری دیگر کسی حق استفاده از آن برنامه را ندارد. یا مثال دیگری که میتوان زد این است که شما قرار...