در حوزهی شبکه و امنیت، تغییر تجهیزات و ارتقاء سیستمها امری معمول است. با این حال، یکی از بزرگترین چالشها در چنین پروژههایی، انتقال پیکربندیها از یک برند به برند دیگر است. تغییر از یک فایروال FortiGate به یک فایروال Juniper، برای مثال، معمولاً نیازمند تنظیم دوبارهی تمامی سیاستها، قوانین، …

بیشتر بخوانید »پیکربندی و امنیت روترهای شعب (Firewall, Snort, Cisco Umbrella)

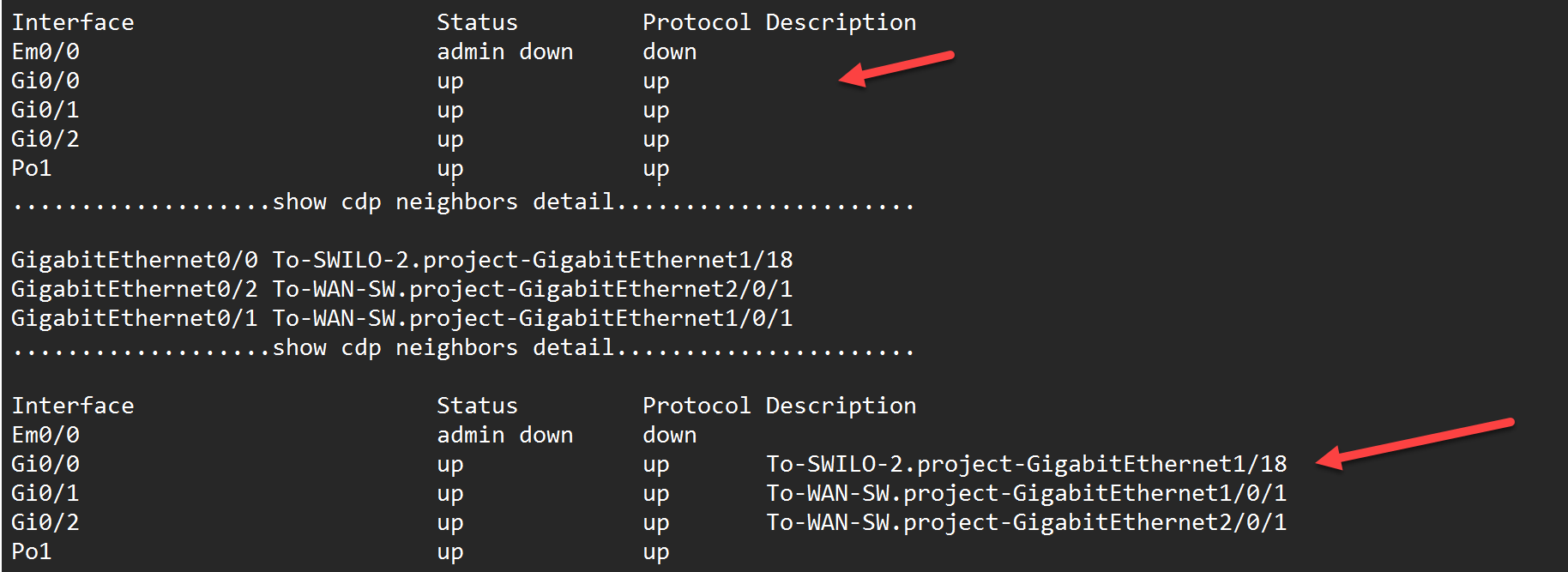

در این مقاله، به بررسی جامع پیکربندی و امنیت روترهای شعب (Branch Router Segmentation & Security) پرداختهایم. اطلاعات ارائه شده شامل مراحل پیادهسازی و پیکربندی دیوار آتش منطقهبندی شده (Zone-Based Firewall)، Snort IPS و یکپارچگی با Cisco Umbrella است. همچنین، نیازمندیهای سختافزاری و نرمافزاری برای استفاده از این قابلیتها، الزامات PCI …

بیشتر بخوانید »به عنوان مهندس شبکه و امنیت شبکه، چرا پایتون یاد بگیرم!؟

چرا بهعنوان یک مهندس شبکه باید پایتون یاد بگیرم، شرکت همین الان هم کلی برنامهنویس داره! دیگه نیازی به مهندس شبکه با دانش برنامهنویسی نداره! همه کارهام رو بدون پایتون هم انجام میدم، ارزش افزوده ای برای من نداره! واقعیت این هست که سرعت رشد شبکهها و سرویسها و اهمیت …

بیشتر بخوانید »دنیا جای سورپرایز شدنه

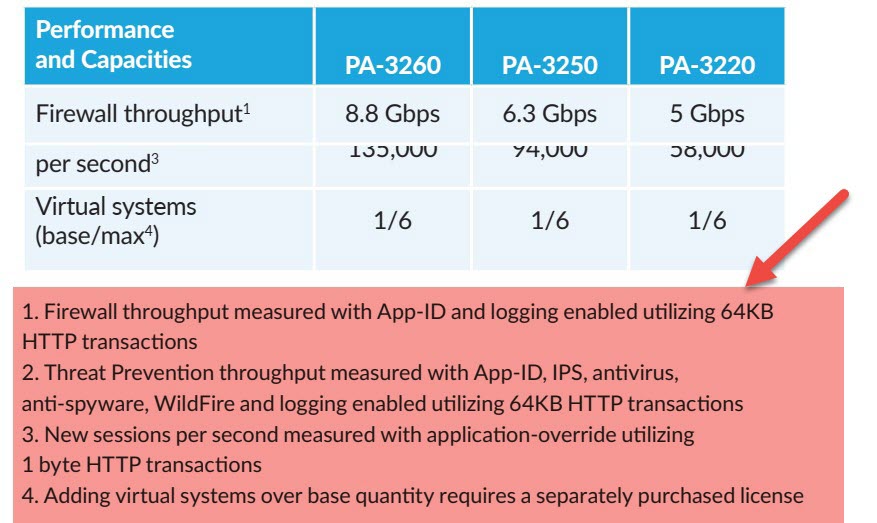

دنیا جای سورپرایز شدن هست، ماجرا از کجا شروع شد! حدود سال ۱۳۹۴ تو یکی از شرکتهای داخلی کار میکردم، به دلیل تسلط به تجهیزات امنیتی از برندهای مطرح یکی از کارهایی که به عهده من بود تایید کارکرد صحیح و تعیین کارایی تجهیزات تولید شده بود. نهایتا تهیه چیزی …

بیشتر بخوانید »نسخه امن شده لینوکس Centos 7

یک نسخه از لینوکس Centos 7 که هاردنینگ آن طبق استاندارد CIS انجام شده است را در این پست در اختیار شما قرار می دهم که انصافا هم زمان زیادی برای آن گذاشته شده است. این نسخه minimal بوده و طبیعتا بدرد کسانی میخورد که قصد راه اندازی سرویس هایی مانند وب روی …

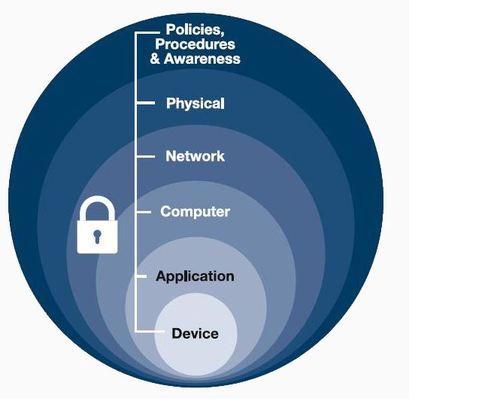

بیشتر بخوانید »هاردنینگ (امن سازی) چیست و چرا باید هاردنینگ را جدی بگیریم؟!

امروزه و در دنیای فناوری و ارتباطات راه دور شکل زندگی و تجارت ما عوض شده است، دیگر خبری از صف های طولانی برای پرداخت قبوض، مسافرت های درون و برون شهری برای خرید و …. خبری نیست. همه چیز با چند کلیک و بصورت آنلاین انجام می پذیرد در …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۱۲ : دفاع از مرزها (Boundary Defense)

خلاصه: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی دوازدهمین کنترل می پردازیم. هدف از این کنترل محافظت از سازمان با ایجاد مرز های امنیتی می باشد. بدین صورت که ترافیک های کنترلی سازمان باید با استفاده فایروال، پروکسی ، سیستم های ممانعت از …

بیشتر بخوانید »چرا به امنیت شبکه و فناوری اطلاعات نیاز داریم

امنیت شبکه برای همه ما بسیار حائز اهمیت است، فضای ارتباطات تغییر کرده است. تا چند سال پیش، یک بادیگارد یا محافظ شخصی با حقوق بسیار بالا استخدام میکردید تا از اموال، اشخاص و یا مکانهای باارزش شما محافظت کند، اما امروزه یک متخصص امنیت که حتی حقوق بالاتری هم …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۱۱: پیکربندی امن دستگاه های شبکه

خلاصه: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی یازدهمین کنترل می پردازیم. مهاجمان به دنبال آسیب پذیری در فایروال ها ، روتر ها ، سوئیچ ها و … تجهیزات شبکه هستند تا بدین وسیله بتوانند با نفوذ به این تجهیزات و تغییر مسیر …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۱۰: قابلیت بازیابی اطلاعات

در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی دهمین کنترل می پردازیم. خلاصه: زمانی که یک نفوذگر اقدام به نفوذ و در دست گرفتن یک سیستم میکند، اقدام به تغییراتی در پیکربندی و فایل های موجود در آن خواهد کرد. برای نمونه نصب درب …

بیشتر بخوانید »