دنیا جای سورپرایز شدنه

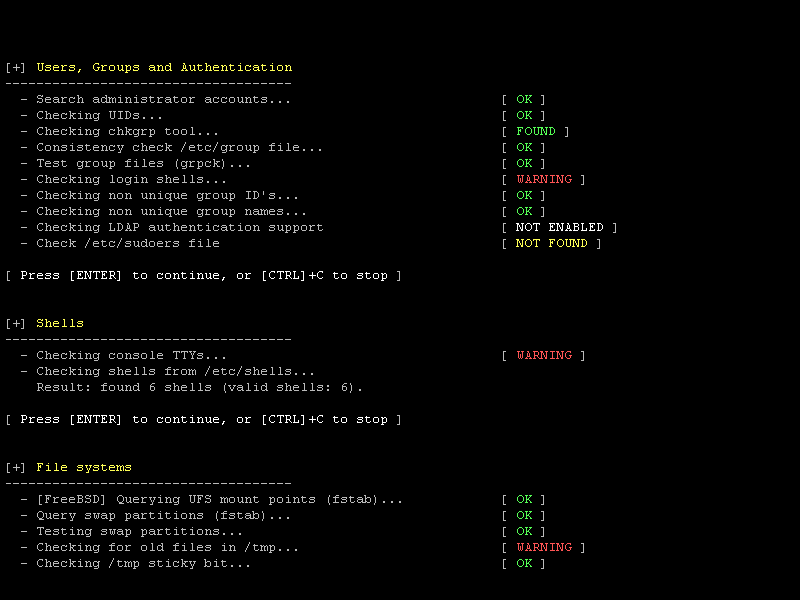

دنیا جای سورپرایز شدن هست، ماجرا از کجا شروع شد! حدود سال ۱۳۹۴ تو یکی از شرکتهای داخلی کار میکردم، به دلیل تسلط به تجهیزات امنیتی از برندهای مطرح یکی از کارهایی که به عهده من بود تایید کارکرد صحیح و تعیین کارایی تجهیزات تولید شده بود. نهایتا تهیه چیزی شبیه به datasheet برندهای مطرح دنیا و بعضی وقتها برای پاسخ سوالات فنی به جلسه با مشتریان میرفتم. اما چالشها زیاد بود و بزرگترین چالش هم این بود که مدیران و کارشناسان این حوزه رو datasheet های خارجی و اعداد درج شده توی اونها بعضی وقتها قسم میخوردند. اما وقتی...