زدن دستورات به صورت خودکار در تجهیزات سیسکو

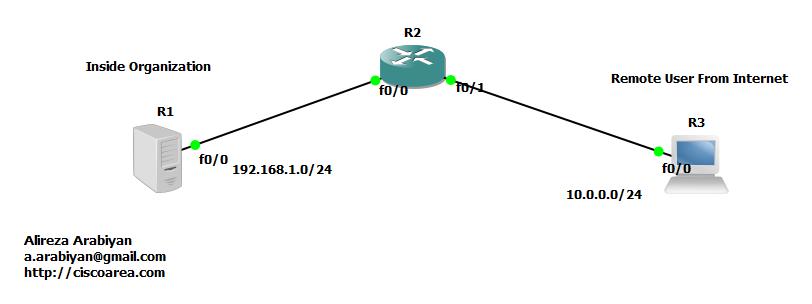

اگر با sla آشنا باشید میدانید که با وجود این خاصیت فوق العاده در دیوایس های سیسکو شما میتوانید بسیاری از مفاهیم را مانیتور کنید. با sla می توان مفاهمی مانند وصل بودن مسیر , این که آیا http سرور ما در یک threshold مناسب پاسخ می دهد یا خیر ، میزان delay یا jitter در شبکه و …. را مانیتور کرد. نکته ای که وجود دارد این است که sla فقط مانیتورینگ را انجام میدهد و قادر به انجام کار خاصی نیست. حال ما با نوشتن track در شبکه میتوانیتسم بر اساس این اطلاعات حرف بزنیم. مثلا active را در hsrp عوض کنیم ،...