کنترل امنیت شبکه های کامپیوتری شماره ۱۱: پیکربندی امن دستگاه های شبکه

خلاصه:

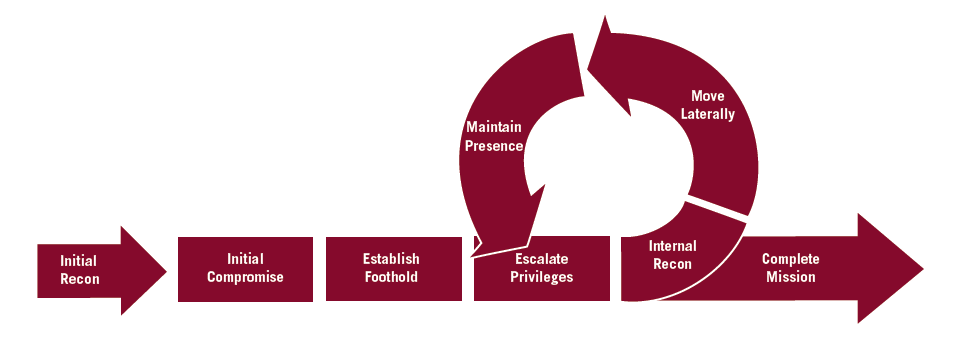

در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی یازدهمین کنترل می پردازیم. مهاجمان به دنبال آسیب پذیری در فایروال ها ، روتر ها ، سوئیچ ها و … تجهیزات شبکه هستند تا بدین وسیله بتوانند با نفوذ به این تجهیزات و تغییر مسیر ترافیک های سازمان به سمت یک سیستم دیگر، یا جا زدن سیستم خودشان به عنوان یک سیستم قابل اطمینان در شبکه بپردازند و یا نسبت به دستکاری ترافیک های تحت شبکه اقدام نمایند.

داستان یک نفوذ: Community Health Systems (CHS)

- اطلاعات ۴٫۵ میلیون بیمار در سال ۲۰۱۴ لو رفت.

- نفوذ از طریف یک روتر جونیپر بروزرسانی نشده بوقوع پیوست.

- اطلاعات ورود به روتر از طریق آسیب پذیری Heartbleed موجود بر روتر لو رفت.

- از اطلاعات ورود برای برقراری یک تانل vpn مورد استفاده قرار گرفت.

- زمانی که دسترسی به سیستم بدست گرفته شد شروع به جمع آوری اطلاعات کردند.

- البته تا آن زمان CHS معتقد بود از دست رفتن این اطلاعات اثری منفی بر تجارت سازمان نخواهد داشت.

کنترل های بحرانی :

- یکربندی تمام دستگاه های تحت شبکه متنند روتر ها ، فایروال ، سوئیچ و … باید با توجه به استاندارد های امنیتی انجام شده و تنظیمات آنها هر از گاهی برررسی شود. تمام تغییرات مانند بروزرسانی ها، و .. که بعدا انجام می شود باید در سیستم کنترل تغییرات باید ثبت شوند.

- تمام تنظیمات جدید در فایروال ، IPS (سیستم ممانعت از نفوذ) و … باید ثبت شده ، دلیل این تغییر از لحاظ تجاری، شخص یا واحد درخواست کننده و مدت زمان حدودی نیاز به این دسترسی ویژه باید ثبت شوند.

- از یک سیستم خودکار برای بررسی تغییرات در پیکربندی دستگاه ها استفاده نمایید تا به محض تغییر در پیکربندی به مسئول امنیتی اطلاع رسانی شود.

- بهتر است برای مدیریت دستگاه ها از two-factor authentication و یک Session امن مانند SSL و یا SSH استفاده نمایید.

- آخرین بروزرسانی امنیتی پایدار برای دستگاه های شبکه را نصب نمایید.

- برای مدیریت دستگاه های تحت شبکه از یک سیستم مشخص و اختصاصی استفاده کنید. این سیستم باید از بستر شبکه مجزا شده و نباید دسترسی به اینترنت داشته باشد. همچنین نباید برای کار های معمولی مانند خواندن ایمیل ، مستندات ، یا مرور وب استفاده شود.

- مدیریت زیرساخت های شبکه (فایروال، روتر ، IPS ،DC و …)را از طریف کانکشنی مجزا از بستر شبکه انجام دهید. حال یا با VLAN مجزا کنید یا به صورت فیزیکی جدا شوند.

توضیح: صحبت سر این هست که بهتر هست OOB (OUT of Band Management) داشته باشید و ترافیک مدیریتی را از بقیه ترافیک کاربران جدا کنید.

ابزار های تجاری که به شما در برآوردن این کنترل کمک می کنند:

— Firewall Assurance (Skybox Security)

— Security Policy Orchestration Solution (Tufin)

— Tripwire Enterprise

— Network Advisor (RedSeal)

— Firewall Analyzer & FireFlow (AlgoSec)

— FirePAC (Athena Security)

— FireMon (Secure Passage)

— Network Configuration Manager (Solarwinds)

ابزار های تجاری و یا متن باز:

— Nipper

— Nipper-NG

— KiwiCatTools

— RANCID

کنترل های حساس امنیت شبکه های کامپیوتری

کنترل های حساس امنیت شبکه های کامپیوتری هاردنینگ – تجهیزات سیسکو – IP Options

هاردنینگ – تجهیزات سیسکو – IP Options حملات brute-force و جلوگیری از آن در تجهیزات سیسکو

حملات brute-force و جلوگیری از آن در تجهیزات سیسکو اهمیت امنیت شبکه

اهمیت امنیت شبکه کنترل امنیت شبکه های کامپیوتری شماره ۴: ارزیابی و رفع آسیب پذیری مداوم

کنترل امنیت شبکه های کامپیوتری شماره ۴: ارزیابی و رفع آسیب پذیری مداوم کنترل امنیت شبکه های کامپیوتری شماره ۸ : محافظت در برابر بدافزار ها

کنترل امنیت شبکه های کامپیوتری شماره ۸ : محافظت در برابر بدافزار ها