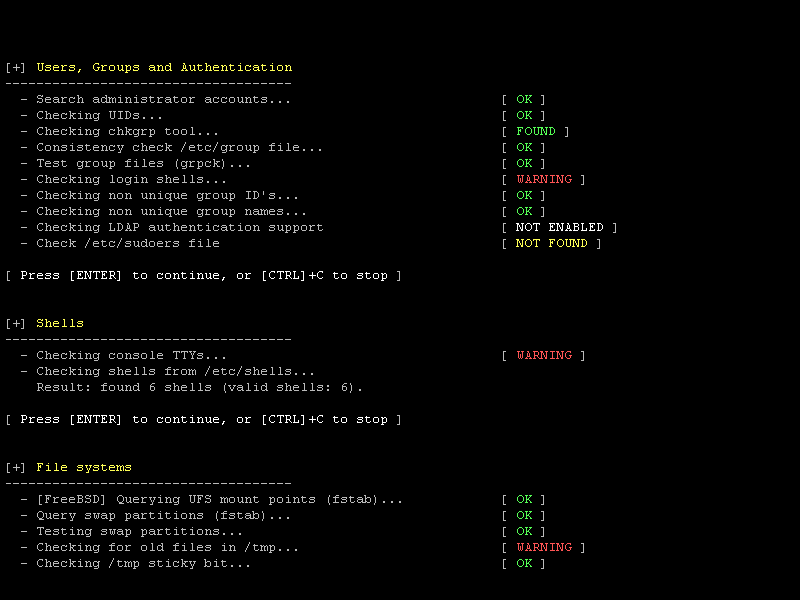

Lynis 2.6.7- ابزار بررسی امنیتی برای سیستم های لینوکس و یونیکس منتشر شد

یکی از کارهای مهم و البته سخت هاردنینگ سرور هست. از یک طرف زمان بر و از طرف دیگه نیاز به دانش خوبی هم دارد، از طرف دیگر برای اینکه مطمئن باشیم کار درست و کامل انجام میشود نیاز به یک چک لیست یا همچین چیزی داریم تا تمامی موارد مربوطه را چک و تیک کنیم. توصیه ها و چک لیست های زیادی از طرف بعضی سازمان ها و حتی خود سازندگان وجود دارد مانند: Best Practice CIS NIST NSA OpenSCAP data Vendor guides اگر نمونه ای از توصیه های هرکدام از این ها را دیده باشید، می دانید...