خلاصه: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی هشتمین کنترل می پردازیم. بدافزار ها روی ناخوشایند و خطرناک تهدیدات اینترنتی هستند، که کاربران نهایی سازمان را از طریق مرور وب ، ایمیل ، مبایل و .. تهدید میکنند. بدافزار ها بعد از نصب …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۷: محافظت از ایمیل و مرورگر وب

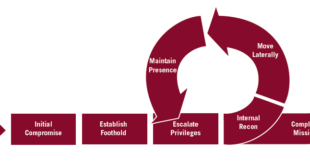

خلاصه: ر راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی هفتمین کنترل می پردازیم. فاز های متفاوتی در حمللات علیه امنیت اطلاعات وجود دارد، اما نقطه شروع بسیاری از نفوذ هایی که به سازمان می شود شامل این ۳ حمله می باشد: spear phishing attacks watering …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۶: نگهداری، پایش و تحلیل لاگ ها

خلاصه: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی ششمین کنترل می پردازیم. نقص در تهیه و نگهداری لاگ ها باعث میشود تا مهاجمان بتوانند محل خود و نرم افزار های مخربی که برای کنترل از راه دور سیستم استفاده میکنند و همینطور فعالیت هایشان …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۵: کنترل استفاده از دسترسی های مدیریتی (Administrative Privileges)

خلاصه: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی پنجمین کنترل می پردازیم. دو روش معمول نفوذ نتیجه استفاده از دسترسی های مدیریتی به صورت کنترل نشده است. اولی این که کاربری با این سطح دسترسی فریب خورده و ایمیلی حاوی کد های مخرب را …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۴: ارزیابی و رفع آسیب پذیری مداوم

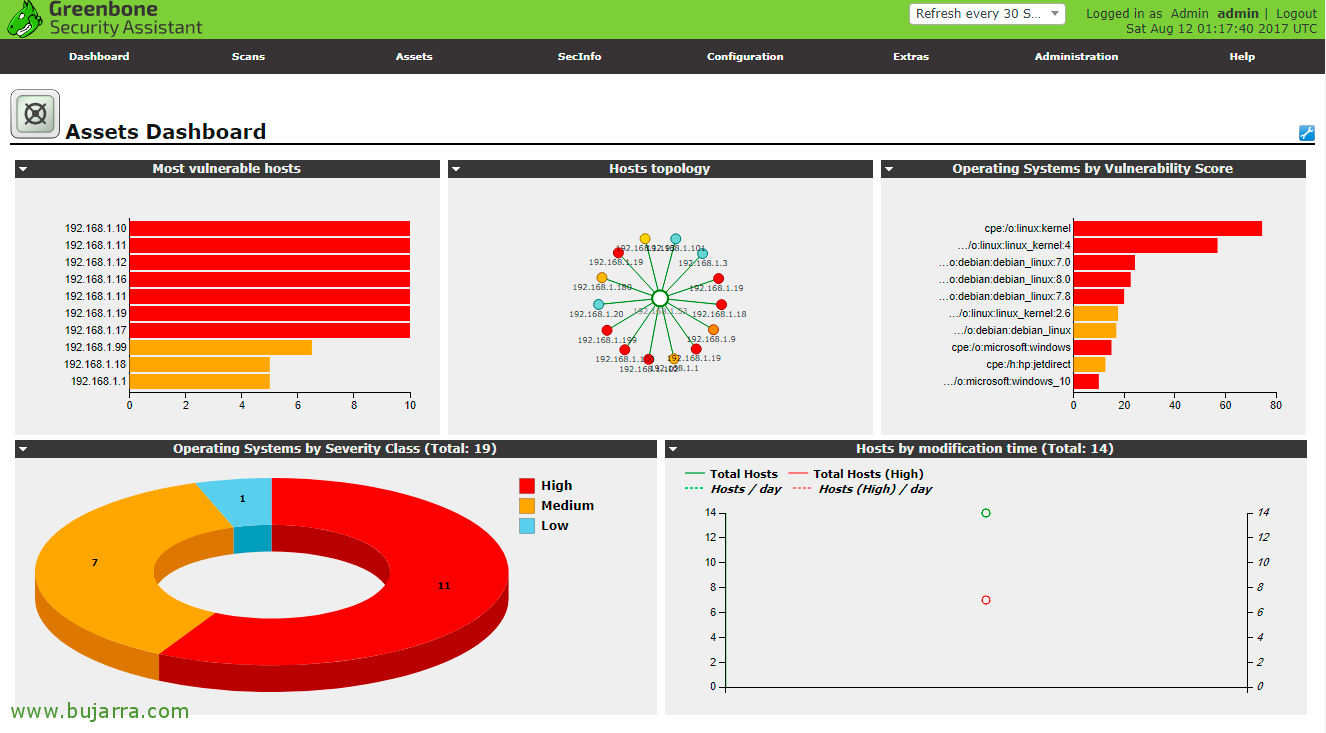

کنترل شماره ۴: ارزیابی و رفع آسیب پذیری مداوم خلاصه: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی چهارمین کنترل می پردازیم. سازمان هایی که اسکن آسیب پذیری مداوم ندارند، قادر به کشف آسیب پذیری های شناخته شده موجود روی سیستم ها هم نخواهند …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۳: امن کردن پیکربندی سخت افزار و نرم افزار

خلاصه: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی سومین کنترل می پردازیم.چه در شبکه داخلی و چه در اینترنت زمانی که یک مهاجم کنترل سیستمی را در دست می گیرد، شروع به بررسی شبکه برای پیدا کردن دستگاههایی می کند که با تنظیمات …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۲: لیست نرم افزار های مجاز و غیر مجاز

توضیح کلی: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی دومین کنترل می پردازیم. زمانی که یک مهاجم موفق به بهره برداری و نفوذ به یک سیستم می شود، شروع به جمع آوری اطلاعات حساس کرده و از این ماشین برای حمله و نفوذ به …

بیشتر بخوانید »کنترل امنیت شبکه های کامپیوتری شماره ۱: لیست دستگاه های مجاز و غیر مجاز

لیست دستگاه های مجاز و غیر مجاز (Inventory of Authorized and Unauthorized Devices): در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی اولین کنترل می پردازیم. اضافه کردن یک سخت افزار جدید ممکن است باعث آسیب پذیری و نفوذ به سازمان شود و امنیت …

بیشتر بخوانید »کنترل های حساس امنیت شبکه های کامپیوتری

حداقل کنترل های حساس امنیت شبکه، که یک سازمان باید پیاده سازی کرده باشد: این سری از مقالات برداشت های آزاد و جمع و جور شده و یا گاهی گسترده تر شده من از SANS 566 هست، نکات جالبی مخصوصا از نظر فلسفی از این دوره یاد گرفتم، توصیه میکنم این …

بیشتر بخوانید »نینجا یا دزد دریایی؟! (Penetration Test vs. Red Team Assessment)

بزارید قبل از اینکه جلوتر بریم یک سوال از شما بپرسم: تو جنگ بین نینجا و دزد دریایی کدوم یک برنده هستند؟! نینجا یا دزد دریایی! انتخاب شما کدومه؟ برای اینکه انتخاب کنیم اول باید ببینیم اینها چه ویژگی و نقطه ضعفی دارند تا انتخاب ما هوشمندانه بشه، برای …

بیشتر بخوانید »