کنترل امنیت شبکه های کامپیوتری شماره ۶: نگهداری، پایش و تحلیل لاگ ها

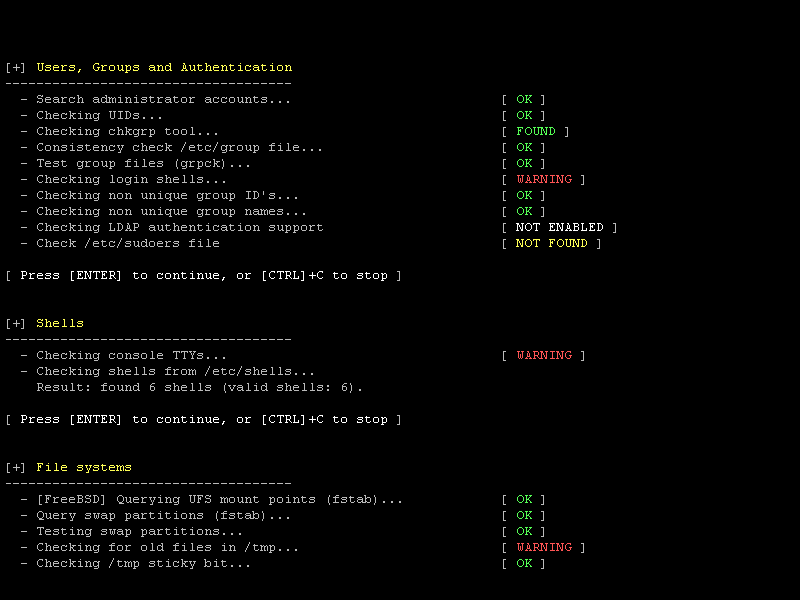

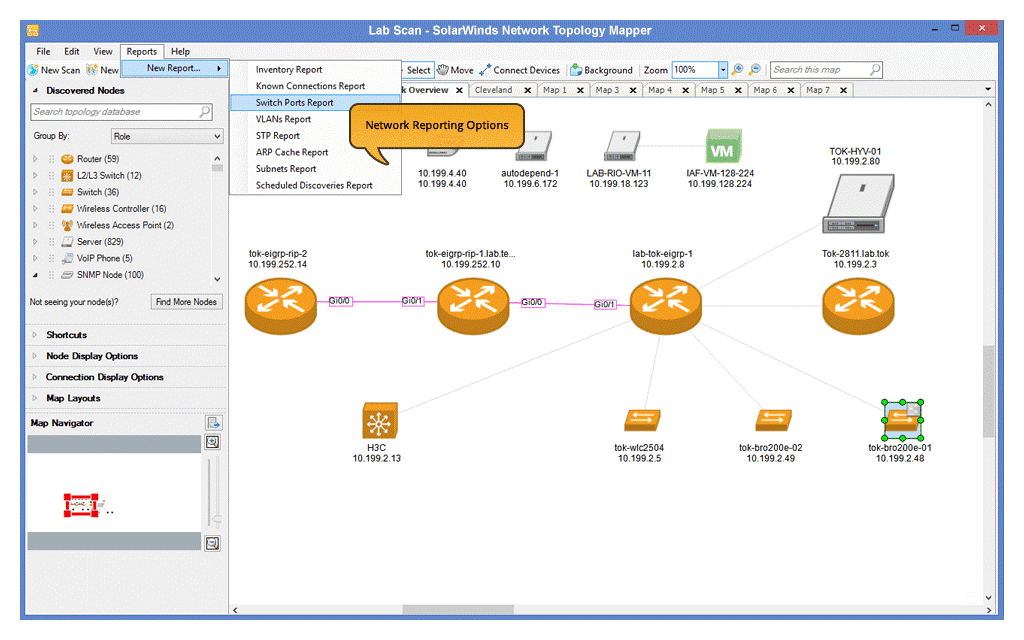

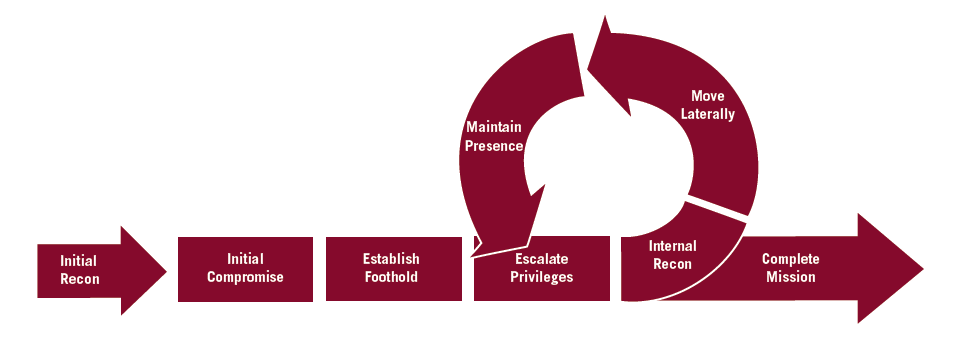

خلاصه: در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی ششمین کنترل می پردازیم. نقص در تهیه و نگهداری لاگ ها باعث میشود تا مهاجمان بتوانند محل خود و نرم افزار های مخربی که برای کنترل از راه دور سیستم استفاده میکنند و همینطور فعالیت هایشان را مخفی کنند. حتی اگر قربانی از نفوذ به سیستمش آگاه باشد، بدون لاگ های مناسب مانند یک شخص نابینا بوده و نمیتواند آگاهی لازم از جزئیات و نحوه نفوذ و فعالیت های بعد از نفوذ توسط مهاجم را درک و کارهای لازم برای جلوگیری و قطع دسترسی را انجام...