لیست دستگاه های مجاز و غیر مجاز (Inventory of Authorized and Unauthorized Devices):

در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی اولین کنترل می پردازیم. اضافه کردن یک سخت افزار جدید ممکن است باعث آسیب پذیری و نفوذ به سازمان شود و امنیت شبکه ما را با تهدید جدی مواجه سازد. به عنوان مثال : اضافه کردن یک سخت افزار در پایان روز کاری و موکول کردن پیکربندی و نصب وصله های امنیتی به فردا. چنین سیستمی توسط مهاجمین در هر جایی ممکن است به سرعت مورد بهره برداری و تسخیر قرار بگیرد.

در واقع ما نمیتوانیم از چیزی محافظت بکنیم وقتی ندانیم وجود دارد!

هدف از این کنترل:

-فقط دستگاه های مجاز باید در شبکه سازمان باشند.

ابزارهای ساده ای برای بهره برداری از این شرایط وجود دارند، که بدلایلی از ذکر نام آنها معذورم. نمونه ای از این حمله برای شرکت Bit9 که یک شرکت بزرگ امنیتی ایست اتفاق افتاد.

این شرکت خود تولید کننده نرم افزار های endpoint Security می باشد، با این تفاوت که بر خلاف آنتی ویروس ها که بصورت Black List ای کار میکنند نرم افزار این شرکت به صورت White List کار خود را انجام می دهد. اگر دوست دارید این ویدئو کوتاه در مورد محصولات این شرکت رو اینجا ببینید.

- در سال ۲۰۱۳ یک رخنه امنیتی به Bit9 پیدا شد.

- دلیل وجود این آسیب پذیری عدم وجود نرم افزار های کنترلی روی سیستمی بود که در لیست دارایی ها نبود و طبیعتا فکری هم برای امنیت آن نشده بود.

- مهاجمین ای که در حال بررسی شبکه آنها بودند، به این کامپیوتر رخنه کردند.

- نتیجه از Certificate سازمان برای امضاء کدهای مخرب استفاده شد

نمونه های این چنینی بسیار هست اما این نمونه بدلیل سر و صدای زیاد و حساسیت خود برند به نظرم جالب بود که زده بشه!

راه حل:

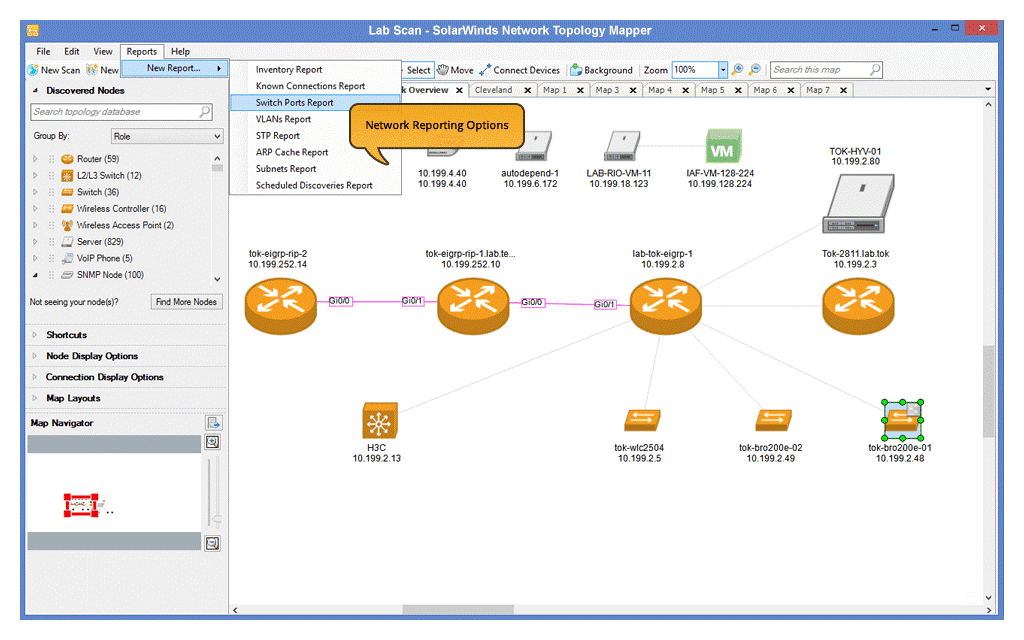

- پیاده سازی یک ابزار برای کشف دارائی های سازمان که به صورت خودکار لیست سیستم های متصل به شبکه را برای ما بدست بیاورد. این ابزار ها باید هم به صورت Active با اسکن کردن رنج شبکه و هم به صورت Passive با تحلیل ترافیک های ورودی و خروجی این لیست را برای ما تهیه کنند.

- اگر سازمان از DHCP استفاده میکند، بهتر است مکانیزم های Logging فعال و از این اطلاعات به هدف بهبود لیست دارائی ها بهره برد و به تشخیص سیستم های ناشناخته کمک کرد.

- مطمئن شوید با اضافه شدن هر سیستم یا وسیله جدیدی این لیست دارائی به صورت خودکار بروزرسانی میشود.

- این لیست دارائی ها باید حداقل اطلاعات زیر را در بر داشته باشد:

- آدرس شبکه ، اسم سیستم، دلیل وجود این سیستم در سازمان، دارنده این وسیله ، دپارتمان دارنده این ماشین.

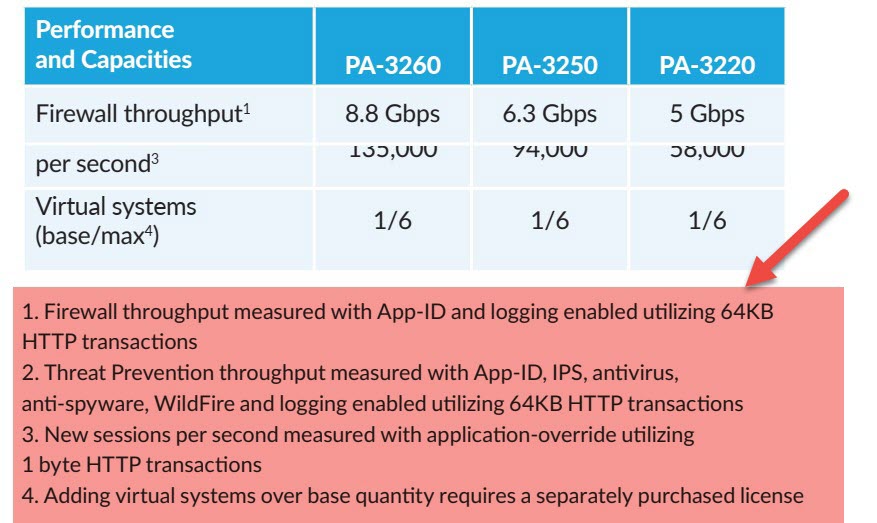

لیست دارائی باید هر وسیله ای در شبکه را که آدرس شبکه دارد در خود جای دهد، از جمله کامپیوتر ها، لپ تاپ ، سوئیچ ، روتر ها ، فایروال ، پرینتر ، استوریج و IPhone و …..

لیست دارایی ها باید شامل اطلاعات مربوط به این که دستگاه قابل حمل است یا خیر و یا اینکه دستگاه شخصی ایست یا نه را هم در خود داشته باشد. هر وسیله ای که در سازمان وارد میشود و قابلیت ذخیره اطلاعات و یا اتصال به شبکه را داشته باشد سوای بحث اینکه به شبکه متصل میشود یا خیر باید در این لیست ذخیره شده باشد.

۵٫ پیاده سازی اهراز هویت در سطح شبکه (network level authentication) با استفاده از ۸۰۲٫۱X تا قادر به کنترل این که کدام دستگاه ها مجاز به اتصال به شبکه هستند را داشته باشیم. ۸۰۲٫۱X باید به لیست دارائی ها متصل باشد تا دستگاه های مجاز را از غیر مجاز تفکیک کند.

برخی از افراد تصور این را دارند که راه اندازی این مکانیزم برای این است که افراد غیر مجاز به شبکه وصل نشوند، این حرف درست است اما یک پله مهمتر برای این که بدانیم چه چیزی به شبکه متصل است. در واقع ما نمیتوانیم از چیزی محافظت بکنیم وقتی ندانیم وجود دارد! راه اندازی Network Access Control در شبکه بسیار مهم است.

۶٫ از امضاء های دیجیتالی به هدف اهراز هویت سیستم ها قبل از اتصال به شبکه استفاده کنید.

ابزار نمونه :

ابزارهای تجاری ای که این کار را برای شما راحت تر میکنند:

— Identity Services Engine (Cisco ISE)

— CounterAct (ForeScout Technologies)

— Clear Pass (HP Aruba)

— Active Directory Certificate Services (Microsoft)

— System Center (Microsoft)

— BSA Visibility (Insightix)

— IPSonar (Lumeta)

— CCM, IP360 (Tripwire nCircle)

— Nessus, SecurityCenter, PVS (Tenable)

— LANSurveyor (Solarwinds)

— What’s Up Gold (IPSwitch)

ابزار های سورس باز:

— OpenNAC

— Spiceworks

— OSSIM (AlienVault)

— Nmap