خلاصه:

در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی نهمین کنترل می پردازیم. مهاجمان برای دسترسی از راه دور به سرویس های مختلف در حال جستجو هستند تا سرویس های آسیب پذیر را پیدا کرده و نسبت به بهره برداری از آنها اقدام کنند. سرویس هایی مثل وب سرور ها ، میل سرورها ، سرویس فایل و پرینت و DNS و …. که روی سیستم های مختلف و حتی با کاربری های مختلف راه اندازی شده اند.

سرویس هایی که گاهی حتی برای پشبرد اهداف سازمان مفید نبوده و یا حتی از سرویس هایی هستند که زمانی قرار بر راه اندازی آنها بوده و پس از مدتی به حال خود رها شده اند و یا حتی سرویس هایی که یک کاربر بنا به دلایل غیر تجاری روی سیستم خود نصب کرده و باعث باز شدن پورتی روی سیستم خود شده است. و یا حتی BackDoor ای که ما از وجود آن خبر نداریم!

هدف از این کنترل محدود کردن آسیب پذیری ها با محدود کردن پورت های غیرمجاز و پرتکل ها روی سیستم ها می باشد.

داستان یک نفوذ: vTech Learning Lodge

- رخنه ۴٫۸ میلیون رکورد که اکثر آن در سال ۲۰۱۵ اتفاق افتاد.

- این نفوذ توسط com اطلاع رسانی شد.

- نفوذ از طریق حمله SQL Injection روی یکی از سرور های منتشر شده (Publish) روی وب اتفاق افتاد.

- کلمات عبور ذخیره شده به صورت MD5 و بدون استفاده از salt بوده است.

- سوال و پاسخ های امنیتی به صورت متن ساده و غیر رمز شده در پایگاه داده ذخیره شده بودند.

- برای ارتباط امن با سایت از SSL/TLS استفاده نشده بود.

- بررسی خطا (error handling) ضعیف پیاده سازی شده بود و خطا های مربوط به پایگاه داده به صورت کامل به کاربر نشان داده میشد.

راه حل های جلوگیری:

- اطمینان ار اینکه پورت ها ، پرتکل ها و سرویس هایی که برای پیشبرد اهداف سازمان لازم هستند روی هر سیستم باز هستند.

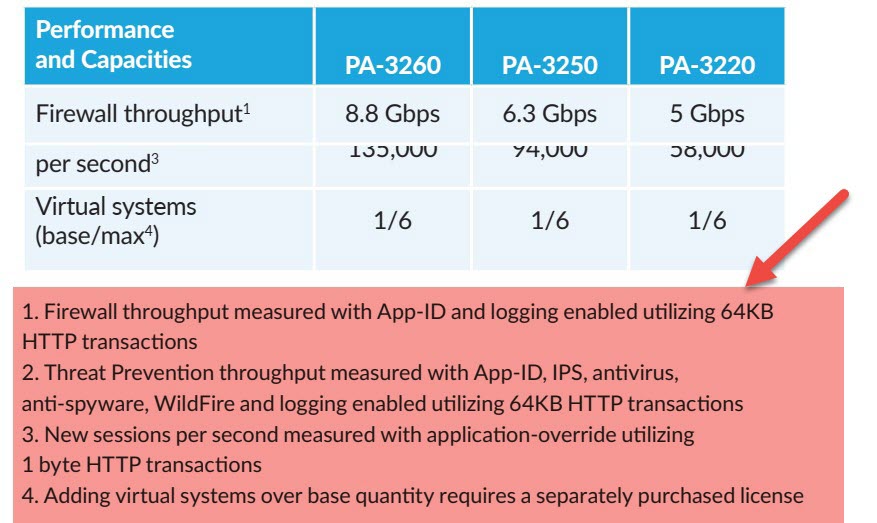

- روی سیستم ها فایروال راه اندازی شده و به صورت پیشفرض تمامی ترافیک ها را رد (Deny) کند مگر پورت هایی که بنا بر نیاز سازمان باید برروی آن سیستم باز باشد.

- بصورت خودکار اسکن پورت را روی سیستم های حیاتی سازمان انجام داده تا در صورت تغییر در پورت های سیستم به صورت خودکار خطایی را ایجاد و شما در جریان تغییر قرار بگیرید.

- مطمئن شوید سرویس هایی که از طریق شبکه های غیرقابل اعتماد، مانند اینترنت در دسترس هستند، بنا بردلیلی تجاری (یا سازمانی) در اینترنت قابل مشاهده هستند و در غیر اینصورت آن ها را به VLAN دیگری انتقال دهید.(سرور های پابلیش شده در اینترنت نباید با سرور های دیگر در یک VLAN باشند. این را خود من بار ها در بعضی سازمان ها دیده ام که سرور منتشر شده بر روی اینترنت با سرور های حساس دیگر مثل Active Directory در یک VLAN بوده اند. متاسفانه!)

- سرویس های حساس را روی ماشین های مجازی یا فیزیکی متفاوت نصب کنید. مثل : وب سرور ، سرور پایگاه داده ، DNS ، میل سرور و …

- فایروال برنامه های کاربردی را جلوی سرور های حساس قرار دهید و مطمئن شوید ترافیک راه یافته به این سرویس ها بررسی شده و ترافیک های غیر مجاز را رد کرده و به شما در مورد ترافیک های رد شده اطلاع رسانی کند.

سرویس های تجاری ای که شما را در این راه کمک می کنند:

— NeXpose (Rapid7)

— Retina (eEye Digital Security)

— IP360 (Tripwire nCircle)

— QualysGuard (Qualys)

— Nessus (Tenable)

— Skybox Secure solution (Skybox security)

— SAINT & SAINTmanager (SAINT)

— SecureFusion (Symantec)

— Vulnerability Manager & Remediation Manager fee)

سرویس های متن باز و یا رایگان:

— Nmap

— OpenVAS

— Netstat / Lsof

— Process Hacker / Process Explorer