خلاصه:

ر راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی هفتمین کنترل می پردازیم. فاز های متفاوتی در حمللات علیه امنیت اطلاعات وجود دارد، اما نقطه شروع بسیاری از نفوذ هایی که به سازمان می شود شامل این ۳ حمله می باشد:

- spear phishing attacks

- watering hole attacks

- web application attacks

این کنترل به هدف جلوگیری از دسترسی به سازمان و در خطر افتادن امنیت اطلاعات از طریق ایمیل و وب نوشته شده است.

داستان یک نفوذ: Ubiquiti

- در سال ۲۰۱۵ مقدار ۴۶٫۷ میلیون دلار از حساب های مشتریان دزدیده شد.

- که در گزارش نیم سال دوم افشا شد.

- این نقل و انتقال، از طریف جعل هویت یکی از شرکت های همکار در ایمیل اتفاق افتاد.

- با همکاری بانک های بین المللی مقداری از پول ها برگشت زده شد، اما باز هم خسارت میلیون دلاری باقی ماند.

راه های جلوگیری:

- مطمئن شوید مرورگر و برنامه ایمیل کلاینت مورد تایید سازمان فقط قادر به اجرا روی سیستم های کاربران بوده و از بروزرسانی مداوم آنها به جهت برخورداری از آخرین باگ های امنیتی حل شده مطمئن باشید.

- پلاگین های غیر ضروری را غیر فعال کرده و در مورد پلاگین های مجاز سیاست whitelisting دامنه های در دسترس را در پیش بگیرید. (تعداد ۸۱ میلیون از اطلاعات کاربران فیس بوک در سال ۲۰۱۸ از طریق یک add-on آلوده به سرقت رفت)

- محدود کردن زبان های اسکریپتی که نیازی به آنها ندارید. مثلا اگر نیازی به ActiveX ها و یا VBS ندارید پس دلیلی هم به فعال بودنشان نیست، آنها را غیر فعال کنید.

- لاگ و نگهداری تمام URL های دیده شده توسط سیستم های سازمان چه سیستم های قابل حمل مثل مبایل ها و لپ تاپ ها و چه سیستم های غیر قابل حمل به هدف اینکه رفتار های پرخطر را شناسایی کنید و در زمان وقوع حادثه بتوانید سیستم های در معرض خطر قرار گرفته را شناسایی کنید.

- دو پیکربندی متفاوت برای مرورگرهای اینترنتی داشته باشید. در یکی از آنها تمام پلاگین ها و زبان های اسکریپتی ممکن را غیرفعال و برای بازدید های عمومی از وب سایت ها استفاده کنید و در پیکربندی دیگر که برای بازدید از سایت های خاص وتایید شده می باشد از پیکربندی دیگر که در آن زبان ها و پلاگین های بیشتری فعال است استفاده کنید.

- سازمان باید یک راه کار URL Filter را پیاده کرده این راه کار باید به یک سیستم دسته بندی وب سایت ها متصل باشد و این دسته بندی ها به صورت مداوم در حال بهبود و بروزرسانی باشد. سازمان باید از دسترسی سیستم ها چه فیزیکی درون سازمان قرار گرفته باشند یا خیر به سایت های ناشناس جلوگیری نماید.

- برای کم شدن شانس جعل پیام های ایمیل مکانیزم SPF یا Sender Policy Framework (یک رکورد خاص هست که تو DNS اضافه میگردد)را پیاده سازی کنید تا سمت گیرنده قادر به تایید این که ایمیل از طرق شما ارسال شده است یا خیر را داشته باشد و خودتان هم رکورد SPF میل های دریافتی از دیگران را چک کنید.

- تمام ایمیل های ورودی به سازمان را بررسی و اگر حاوی فایل های مخرب و یا فایل هایی که برای پیشبرد تجارت سازمان لازم نیستند در ایمیل بودید، فایل ضمیمه را قبل از قرار گرفتن در inbox کاربران حذف نمایید. مثلا دلیلی به گرفتن فایل های با پسوند exe یا swf و …. توسط کاربران سازمانی وجود ندارد.

ابزارهای تجاری که در کنترل این هدف شما را یاری میرسانند:

— Invincea Enterprise

— WebSense Triton URL Filtering

— BlueCoat URL Filtering

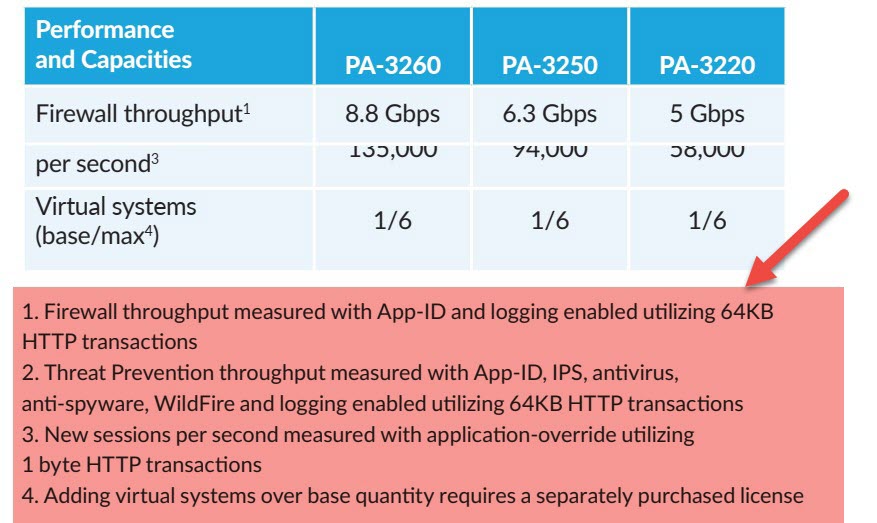

— Palo Alto Networks URL Filtering

— IronPort (Cisco)

— OpenDNS (Cisco)

— EX Email Security (FireEye)

— ProofPoint Email Filtering

— Google Apps E-mail Filtering

— Control Now (GFI) MailEssentials

ابزار های رایگان و یا متن باز:

— MaiiScanner

— Squid

— DansGuardian

— LogParser