خلاصه:

در راستای بحث امنیت شبکه و در ادامه مطلب کنترل های حساس امنیتی به بررسی دوازدهمین کنترل می پردازیم. هدف از این کنترل محافظت از سازمان با ایجاد مرز های امنیتی می باشد. بدین صورت که ترافیک های کنترلی سازمان باید با استفاده فایروال، پروکسی ، سیستم های ممانعت از نفوذ و DMZ بررسی شوند تا بدنبال ترافیک های مشکوک، سیستم های آلوده شده و حملات باشیم. این کار از طریق حفاظت چند لایه در مرز شبکه با استفاده از تجهیزات مختلف صورت بپذیرد.

داستان یک نفوذ: Lockheed Martin F-35 Project

- اطلاعات مربوط به رادارر جنگنده F-35 از سال ۲۰۰۹ تا ۲۰۱۳ به سرقت رفت.

- بنا به گفته ها اطلاعاتی از ۱۶۰۰ ایستگاه کاربری و ۶۰۰۰۰۰ کاربر لو رفت.

- با توجه به گفته های پنتاگون اطلاعات لو رفته طبقه بندی نشده بودند و اطلاعات طبقه بندی شده مشکلی برایشان پیش نیامده است.

- هرچند ، نشانه هایی وجود دارد که از اطلاعات طبقه بندی شده برای تغییراتی در سیستم رادار جنگنده چینی J-20 استفاده شده است.

- شهروندان ایرانی نیز متهم به دسترسی به این اطلاعات در سال ۲۰۱۳ هستند. (J)

- آسیب زده شده در حدود ۱۰۰ میلیون دلار برآورد می شود.

راههای جلوگیری:

- جلوگیری از ارتباط با IP های بد شناخته شده (Black List) و یا محدود کردن ترافیک به IP های مشخصی که سازمان نیاز به ارتباط با آنها دارد(White List). همچنین برای صحت سنجی از اینکه قوانین به درستی نوشته شده اند باید با استفاده از IP های مبدا بلااستفاده در سازمان و یا IP های غیر قابل مسیریابی بسته هایی به مقصد های محدود شده ارسال کنید تا از عدم عبور ترافیک مطمئن شوید.

- در DMZ سیستم های مانیتورینگ را پیکربندی و پیاده سازی کنید و همچنین حداقل اطلاعات Header بسته ها و در صورت امکان Payload آنها را ذخیره نمایید. این اطلاعات باید به همراه لاگ ها برای SIEM ارسال شود تا اطلاعات تمام تجهیزات سازمان (correlated) همبسته سازی شود.

- در سمت Internet خود و خارج از DMZ سنسور IDS را راه اندازی کنید تا ترافیک های مخرب ای که به سمت سازمان شما می آید را دیده و یا سیستم هایی که به آنها نفوذ شده را پیدا کنید. (IDS گفته شده باید قبل از فایروال قرار بگیرد تا ما دید کاملی به ترافیک هایی که به سمت سازمان می آید و قبل از DROP شدن توسط فایروال داشته باشیم. مثلا اگر حمله ای روی پورت ۲۳ داریم و یا ۲۲ اما این پورت روی فایروال بسته شده بهتر است بدانیم که چنین مشکلی وجود دارد)

- بعد از فایروال باید IPS را پیاده سازی و پیکربندی کنید تا با توجه به امضا های خود و یا رفتار سنجی موجود در تجهیز جلوی ترافیک مشکل دار در شبکه گرفته شود و کار IDS را تکمیل کند.

- شبکه و ترافیک را بگونه ای طراحی کنید تا ترافیک عبوری به سمت اینترنت حداقل از یک پروکسی سرور عبور کند. پروکسی گفته شده باید خواص زیر را پشتیبانی کند:

- Decrypting network traffic

- Logging individual TCP sessions

- Blocking specific URLs, domain names, and IP addresses to implement a black list, Applying whitelists of allowed sites that can be accessed through the proxy while blocking all other sites.

سازمان باید تمام ترافیک خروجی به سمت اینترنت را از یک پروکسی با قابلیت اهراز هویت عبور دهد.

- تمام دسترسی های از راه دور به سازمان مانند VPN , Dial up و … باید به گونه ای پیکربندی شوند تا از two-factor authentication استفاده نمایند.

- تمام دستگاه هایی که از راه دور به سازمان متصل می شوند باید مدیریتشان در اختیار سازمان باشد، تا از وجود حداقل مکانیزم های امنیتی برروی آنها مطمئن گردیم. (توضیح: اگر دستگاه مطعلق به خود فرد هم باشد با مکانیزم هایی مانند Dot1x و محصولاتی مانند Cisco ISE باز هم میتوان قبل از اجازه دسترسی شخص به سازمان این حداقل ها را بررسی کرد. مطمئنا ما نمیخواهیم کسی از یک کامپیوتر موجود در کافی نت و یا آلوده به سازمان ما متصل گردد!)

- پیاده سازی NetFlow در DMZ تا قادر به شناسایی ترافیک های غیر عادی در شبکه باشیم.

- برای شناسایی تانل های پنهان که ممکن است منجر به خروج اطلاعات مهم از شبکه شما بشود، مکانیزم های Session tracking را روی فایروال راه اندازی کنید تا متوجه تانل ها و session هایی که مدت زیادی باز هستند شده و آدرس مبدا و مقصد آنها را برای بررسی به شما بدهد.

ابزار هایی تجاری که به شما در پیاده سازی این کنترل ها کمک می کنند:

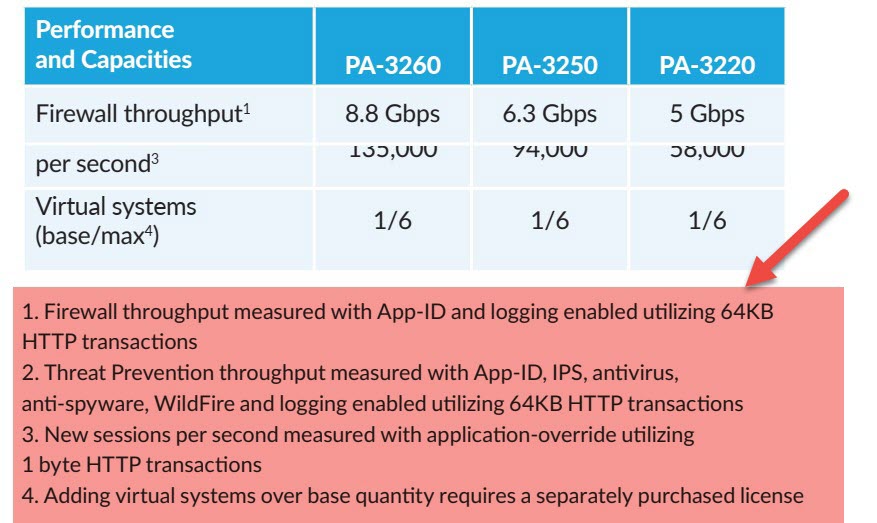

— Palo Alto Networks Firewall

— Juniper Netscreen Firewall

— Fortinet Fortigate

— Cisco Adaptive Security Appliance (ASA)

— FireEye Network IPS

— SourceFire IPS (Cisco)

— StealthWatch (Lancope)

— Next Generation Firewall (Intel Security)

ابزار های رایگان و یا متن باز:

— Sourcefire Snort

— Security Onion

— Bro IDS

— Network Miner

— Tshark/TCPDump