در این مقاله، به بررسی جامع پیکربندی و امنیت روترهای شعب (Branch Router Segmentation & Security) پرداختهایم. اطلاعات ارائه شده شامل مراحل پیادهسازی و پیکربندی دیوار آتش منطقهبندی شده (Zone-Based Firewall)، Snort IPS و یکپارچگی با Cisco Umbrella است. همچنین، نیازمندیهای سختافزاری و نرمافزاری برای استفاده از این قابلیتها، الزامات PCI DSS و مقایسه مزایا و معایب دیوار آتش Cisco با فایروال فایرپاور (FirePower) آورده شده است.

مقدمه

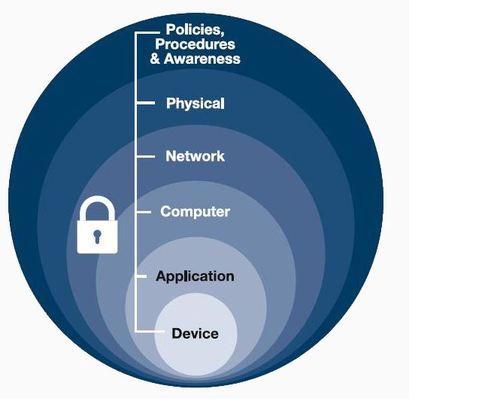

با افزایش تهدیدات سایبری و پیچیدگیهای شبکههای سازمانی، نیاز به استفاده از تجهیزات پیشرفته و ایمن برای محافظت از دادههای حساس بیش از پیش اهمیت یافته است. Cisco، با ارائه راهکارهای پیشرفته مانند دیوار آتش منطقهبندی شده (Zone-Based Firewall)، Snort IPS و Cisco Umbrella، به سازمانها کمک میکند تا امنیت شبکههای خود را بهبود بخشند.

پیکربندی دیوار آتش منطقهبندی شده (Zone-Based Firewall)

دیوار آتش منطقهبندی شده (Zone-Based Firewall) برای اولینبار در سیستمعامل IOS Cisco در نسخه 15.0 معرفی شد و به عنوان یک قابلیت برای مدیریت و امنیت ترافیک شبکه مورد استفاده قرار میگیرد. با استفاده از دیوار آتش منطقهبندی شده، مدیران شبکه میتوانند ترافیک ورودی و خروجی را بر اساس مناطق مختلف (zones) تقسیمبندی کرده و برای هر منطقه سیاستهای امنیتی خاصی اعمال کنند. این قابلیت در سریهای مختلف روترهای Cisco، از جمله ISR و ASR قابلپیادهسازی است. دیوار آتش منطقهبندی شده Cisco به مدیران شبکه این امکان را میدهد که ترافیک را بر اساس مناطق مختلف شبکه، مانند داخل (INSIDE)، خارج (OUTSIDE) و مناطق مهم دیگر دستهبندی کرده و برای هر منطقه قوانین و سیاستهای امنیتی تعریف کنند.

الزامات PCI DSS و سازگاری ایجاد شده:

PCI DSS (Payment Card Industry Data Security Standard) یک استاندارد امنیتی است که برای محافظت از اطلاعات کارتهای پرداخت طراحی شده است. الزامات این استاندارد شامل مجموعهای از قوانین و بهترین شیوهها برای کمک به سازمانها در حفظ امنیت اطلاعات مشتریان و جلوگیری از سرقت دادهها است.

استفاده از دیوار آتش برای محافظت از دادههای کارت پرداخت (Requirement 1):

-

- Zone-Based Firewall در روترهای Cisco، با تقسیمبندی ترافیک به مناطق مختلف و ایجاد قوانین امنیتی خاص، امکان کنترل و حفاظت از ترافیک حساس به مالی را فراهم میکند.

- سیستمهای تشخیص و جلوگیری از نفوذ (Requirement 11):

- Snort IPS بهعنوان یک سیستم IPS در روترهای Cisco به شناسایی و جلوگیری از حملات سایبری کمک میکند. این سیستم میتواند ترافیک مشکوک را شناسایی کرده و در صورت نیاز، آن را مسدود کند.

- مدیریت دسترسی (Requirement 7):

- با استفاده از Cisco Umbrella و تنظیمات مربوط به فیلترینگ وب، میتوان دسترسی به محتوای خطرناک را کنترل کرد و بهاینترتیب امنیت اطلاعات کارتهای پرداخت را تضمین کرد.

- تدوین و حفظ سیاستهای امنیتی (Requirement 12):

- با مستندسازی و پیادهسازی سیاستهای امنیتی، مدیران شبکه میتوانند از تبعیت سازمان خود از الزامات PCI DSS اطمینان حاصل کنند.

مراحل پیکربندی Zone-Based فایروال در روترهای سیسکو:

۱. تعریف مناطق امنیتی:

|

1 2 3 4 |

interface G0/0/0 zone-member security OUTSIDE interface G0/0/1 zone-member security INSIDE |

۲. ایجاد کلاسهای ترافیکی:

|

1 2 3 4 5 |

class-map type inspect match-any INSIDE-TO-OUTSIDE-CLASS match protocol ftp match protocol tcp match protocol udp match protocol icmp |

۳. تعریف و اعمال سیاستها:

|

1 2 |

zone-pair security IN_OUT source INSIDE destination OUTSIDE service-policy type inspect INSIDE-TO-OUTSIDE-POLICY |

۴. پیکربندی Snort IPS و Cisco Umbrella

Snort IPS یکی از پرکاربردترین سیستمهای تشخیص و جلوگیری از نفوذ (IPS) است که برای جلوگیری از حملات سایبری و شناسایی تهدیدات امنیتی استفاده میشود وCisco Umbrella یک راهکار امنیتی مبتنی بر DNS است که با فیلترینگ هوشمند ترافیک وب و DNS، از دسترسی کاربران به وبسایتهای مشکوک و بدافزارها جلوگیری میکند.

نیازمندیهای سختافزاری و نرمافزاری:

نیازمندیهای سختافزاری:

- روترهای سازگار:

- ISR 4000

- ISR 1000

- ISRv

- ASR 1000

- Catalyst 8300/8200/8500

نیازمندیهای نرمافزاری:

- لایسنس SEC-K9 یا Cisco DNA Essentials

- 4 گیگابایت حافظه اضافی برای اجرای بهینه Snort IPS

- IOS XE 3.16.1 و بالاتر برای ISR 4000

- IOS XE 16.8.1 و بالاتر برای ISRv و ISR 1000

- IOS XE 16.3.1 و بالاتر برای CSR 1000V

- IOS XE 17.3.2 و بالاتر برای Catalyst 8300

- اشتراک Cisco Umbrella برای هر دستگاه

- پورتال مدیریت و مانیتورینگ Umbrella

- اشتراک دریافت بروزرسانی های snort

مراحل پیکربندی:

App-Hosting یک ویژگی مهم در روترهای Cisco است که به شما امکان میدهد تا اپلیکیشنها و سرویسهای مجازی مانند Snort IPS را بهصورت محلی روی روتر اجرا کنید. این قابلیت به مدیران شبکه اجازه میدهد تا اپلیکیشنهای امنیتی و سرویسهای مرتبط با شبکه را به طور مستقیم بر روی دستگاههای فیزیکی پیادهسازی و مدیریت کنند.

کاربرد App-Hosting:

- اجرای سرویسهای مجازی: مدیران میتوانند سرویسهای امنیتی مانند Snort IPS یا ابزارهای دیگر را بهصورت مجازی بر روی روتر پیادهسازی کنند.

- کاهش هزینه و پیچیدگی: با استفاده از App-Hosting، نیازی به تجهیزات جداگانه برای اجرای این سرویسها نیست و میتوان همه چیز را بهصورت مجتمع روی یکروتر مدیریت کرد.

- مدیریت آسان: به کمک App-Hosting، بهروزرسانی و مدیریت اپلیکیشنهای امنیتی بهسادگی از طریق CLI روتر یا داشبوردهای مدیریتی انجام میشود

- نصب اپلیکیشن روی روتر:

|

1 |

app-hosting install appid UTD package bootflash:<span>secapp-utd.17.07.01a.1.0.3_SV2.9.16.1_XE17.7.x86_64.tar</span> |

|

1 2 3 4 5 6 |

interface VirtualPortGroup0 description Management interface ip address 192.168.1.1 255.255.255.252 interface VirtualPortGroup1 description Data interface ip address 192.0.2.1 255.255.255.252 |

|

1 2 |

app-hosting activate appid utd app-hosting start appid utd |

|

1 2 3 4 5 6 7 8 |

app-hosting appid UTD app-vnic gateway0 virtualportgroup 0 guest-interface 0 guest-ipaddress 192.168.103.2 netmask 255.255.255.252 app-vnic gateway1 virtualportgroup 1 guest-interface 1 guest-ipaddress 192.0.2.2 netmask 255.255.255.252 app-resource package-profile low (medium, high) > ===> this option is not available on ISR1K Routers start |

|

1 2 3 4 5 6 7 8 9 10 |

utd engine standard logging host 10.12.5.55 logging syslog threat-inspection threat protection (protection-ips, detection-ids) policy security (balanced, connectivity) signature update server cisco username user1 password ##### signature update occur-at daily 0 0 logging level warning whitelist (optional) |

|

1 2 3 4 5 6 7 8 9 10 11 |

utd all-interfaces engine standard fail close =====> fail open is default Or optionally enable snort under selected interfaces interface vlan 101 utd enable interface G0/0/0 utd enable |

|

1 |

crypto pki trustpool import url http://www.cisco.com/security/pki/trs/ios.p7b |

|

1 2 |

parameter-map type umbrella global token 562D3C7FF844001 |

|

1 2 |

interface g0/0/0 umbrella out |

مزایا:

- سادگی در پیکربندی: دیوار آتش منطقهبندی شده بهراحتی قابلپیکربندی است و به مدیران شبکه اجازه میدهد تا بهسرعت سیاستهای امنیتی را اعمال کنند.

- قابلیتهای ترکیبی: این دیوار آتش میتواند با دیگر قابلیتهای امنیتی مانند Snort IPS و Cisco Umbrella یکپارچه شود.

- پشتیبانی از VRF و VLAN: قابلیت جداسازی ترافیک شبکههای مجازی و VLANها را دارد.

معایب:

- عدم توانمندیهای پیشرفته: در مقایسه با فایروال فایرپاور، دیوار آتش Cisco ممکن است در شناسایی تهدیدات پیشرفته و تحلیل رفتار ترافیک شبکه محدودتر باشد.

- نیاز به تنظیمات دستی: نیاز به تنظیمات دقیق و زمانبر برای مدیریت و پیکربندی سیاستها.

مزایا و معایب فایروال فایرپاور (FirePower)

مزایا:

- تحلیل پیشرفته: فایروال فایرپاور با استفاده از قابلیتهای تحلیل ترافیک و یادگیری ماشین میتواند تهدیدات پیچیدهتر را شناسایی کند.

- یکپارچگی با Threat Intelligence: این فایروال میتواند با بانکهای اطلاعاتی تهدیدات بهروز شود و اطلاعات بیشتری در مورد تهدیدات موجود ارائه دهد.

- مدیریت متمرکز: امکان مدیریت متمرکز و مانیتورینگ ترافیک به مدیران شبکه این امکان را میدهد که بهصورت یکپارچه همه چیز را تحتنظر داشته باشند.

معایب:

- پیچیدگی در پیکربندی: پیکربندی فایروال فایرپاور ممکن است به دلیل قابلیتهای پیشرفتهاش پیچیدهتر باشد و نیاز به تخصص بیشتری دارد.

- هزینه بالاتر: هزینه خرید و نگهداری بالاتر فایرپاور

نتیجهگیری

استفاده از دیوار آتش منطقهبندی شده و Snort IPS در روترهای Cisco میتواند به رعایت الزامات PCI DSS کمک کند و امنیت شبکههای سازمانی را افزایش دهد. بااینحال، برای سازمانهایی که نیاز به تحلیلهای پیشرفتهتر و شناسایی تهدیدات پیچیدهتری دارند، استفاده از فایروال فایرپاور گزینهای مناسبتر خواهد بود. در نهایت، انتخاب بین این دو بستگی به نیازهای خاص هر سازمان، بودجه و منابع موجود دارد. با رعایت الزامات امنیتی و استفاده از تجهیزات مناسب، میتوان از امنیت دادههای حساس و ترافیک شبکه سازمان اطمینان حاصل کرد.